Kaspersky, MATA Araç Setini Kullanan Siber Casusluk Kampanyalarının Gelişmiş Taktiklerini Ortaya Çıkardı

Eylül 2022’nin başlarında, daha evvel Lazarus kümesiyle ilişkilendirilen MATA kümesiyle temaslı yeni berbat gayeli yazılım örnekleri tespit edilmişti

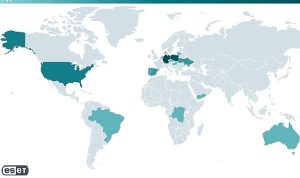

Eylül 2022’nin başlarında, daha evvel Lazarus kümesiyle ilişkilendirilen MATA kümesiyle kontaklı yeni berbat maksatlı yazılım örnekleri tespit edilmişti. Bir düzinenin üzerinde Doğu Avrupa şirketini maksat alan bu kampanya Ağustos 2022 ortasından Mayıs 2023’e kadar devam etti. Saldırganlar, CVE-2021-26411 istismarını kullanan spear-phishing e-postaları ve web tarayıcıları aracılığıyla Windows çalıştırılabilir makûs gayeli yazılım indirmelerini kullanmıştı.

MATA bulaşma zinciri, yükleyici, ana Truva atı ve kimlik hırsızlarını istismarlar, rootkitler ve hassas doğrulama süreçleriyle entegre eden karmaşık bir yapıya sahipti. Komuta ve Denetim (C&C) sunucuları olarak kullanılan dahili IP adresleri, saldırganların kurbanların altyapısına kendi denetim ve sızma sistemlerini yerleştirdiğini gösteren değerli bir keşfe karşılık geliyordu. Kaspersky, durumdan etkilenen kuruluşları derhal uyararak süratli bir halde müdahale edilmesini sağladı.

Bir fabrikadaki kimlik avı e-postasıyla başlatılan taarruz, ağa sızarak ana şirketin tesir alanı denetleyicisini tehlikeye attı. Saldırganlar daha sonra güvenlik sistemlerine müdahale etmek için güvenlik açıklarından ve rootkitlerden faydalanarak iş istasyonları ve sunucular üzerinde denetim sahibi oldular. Bilhassa güvenlik tahlili panellerine erişerek, bilgi toplamak ve berbat emelli yazılımları yan kuruluşlara ve kurumsal tesir alanı altyapısına bağlı olmayan sistemlere dağıtmak için güvenlik açıklarından ve zayıf yapılandırmalardan yararlandılar.

Kaspersky ICS CERT Kıdemli Güvenlik Araştırmacısı Vyacheslav Kopeytsev, şunları söyledi: “Sanayi bölümünü amaçlı taarruzlardan korumak, sağlam siber güvenlik uygulamalarını proaktif bir zihniyetle birleştiren dikkatli bir yaklaşım gerektiriyor. Kaspersky’deki uzmanlarımız, yeni taktiklerini ve araçlarını tespit edebilmek için APT’nin gelişimini takip ediyor ve hareketlerini varsayım ediyor. Siber güvenlik araştırmalarına olan bağlılığımız, kurumlara daima gelişen siber tehditler hakkında kritik bilgiler sağlama taahhüdümüzden kaynaklanıyor. Mevzu hakkında bilgilendirilerek ve en son güvenlik tedbirlerini uygulayarak, işletmeler bu üzere saldırganlara karşı savunmalarını güçlendirebilirler ve ağlarını ve sistemlerini koruyabilirler.”

Diğer kayda paha bulgular ortasında şunlar yer alıyor:

- Üç yeni MATA Makus Hedefli Yazılım Kuşağı – 3, 4 ve 5: Bunlar gelişmiş uzaktan denetim yetenekleri, modüler mimari ve esnek proxy sunucu zincirleri ile birlikte çeşitli protokoller için takviye sundu.

- Linux MATA Generation 3: Linux versiyonu, Windows muadili ile yeteneklerini paylaştı ve güvenlik tahlilleri aracılığıyla sunuldu.

- USB Yayılma Modülü: Dış dünyayla ilişkisi olmayan ağlara sızmayı kolaylaştıran bu modül, bilhassa hassas bilgiler içeren sistemlerde çıkarılabilir medya aracılığıyla data transferi yapıyordu.

- Veri Hırsızları: Bunlar, ekran manzaraları ve depolanan kimlik bilgileri üzere hassas bilgileri makul şartlara nazaran özelleştirerek ele geçirmek için kullanıldı.

- EDR/Güvenlik Bypass Araçları: Saldırganlar, ayrıcalıklarını artırmak ve uç nokta güvenlik eserlerini atlamak için genel istismarlardan yararlandı. Ayrıyeten, CVE-2021-40449 güvenlik açığı yamasının yüklü olduğu sistemlerde BYOD (Kendi Savunmasız Sürücünü Getir) tekniğini kullandı.

- En son MATA sürümleri, 5-eyes APT kümeleri tarafından kullanılanlara emsal teknikleri kullandı. Bu nedenle atıf sürecinde kimi sorular ortaya çıktı.

MATA’nın yeni kampanyası hakkında daha fazla bilgi edinmek için Securelist.com adresini ziyaret edin.

Kaspersky araştırmacıları, bilinen yahut bilinmeyen bir tehdit aktörünün gayeli saldırısının kurbanı olmamak için aşağıdaki tedbirlerin alınmasını öneriyor:

- SOC grubunuzun en yeni tehdit istihbaratına (TI) erişimini sağlayın. Kaspersky Threat Intelligence, şirketin tehdit istihbaratına ortak erişim noktasıdır ve Kaspersky tarafından 20 yılı aşkın bir müddettir toplanan siber akın bilgilerini ve içgörüleri sağlar.

- GReAT uzmanları tarafından geliştirilen Kaspersky çevrimiçi eğitimi ile siber güvenlik grubunuzu en son maksatlı tehditlerle çaba edecek halde geliştirin

- Etkili güvenlik açığı idaresi sürecine temel olarak daima güvenlik açığı değerlendirmesi ve triyajının oluşturulmasında Kaspersky Industrial CyberSecurity üzere özel tahliller, tesirli bir yardımcı olarak kamuya açık olmayan eşsiz harekete geçirilebilir bilgi kaynağı haline gelebilir.

- Uç nokta seviyesinde tespit, araştırma ve olayların vaktinde düzeltilmesi için Kaspersky Endpoint Detection and Response üzere EDR tahlillerini kullanın.

- Temel uç nokta müdafaasını benimsemenin yanı sıra, Kaspersky Anti Targeted Attack Platform üzere gelişmiş tehditleri ağ seviyesinde erken kademede tespit eden kurumsal nitelikte bir güvenlik tahlili uygulayın

- Birçok amaçlı akın kimlik avı yahut öteki toplumsal mühendislik teknikleriyle başladığından, grubunuza güvenlik farkındalığı eğitimi verin ve pratik marifetlerini geliştirin. Örneğin, Kaspersky Otomatik Güvenlik Farkındalığı Platformu aracılığıyla bunu yapabilirsiniz.

- Ekibinizin, araçlarınızın ve süreçlerinizin tesisinizin atölye katında sofistike bir olay müdahalesine hazır olduğundan emin olmak için Kaspersky ICS CERT tarafından ICS’de Dijital İsimli Tıp ve Olay Müdahalesi üzere özel eğitimler almanızı öneririz.

Kaspersky, 25-28 Ekim tarihleri ortasında Tayland’ın Phuket kentinde düzenlenecek olan Security Analyst Summit (SAS) 2023’te siber güvenliğin geleceğini derinlemesine inceleyecek.

Zirve, seçkin makûs gayeli yazılımla uğraş araştırmacılarını, global kolluk kuvvetlerini, Bilgi Süreç Acil Durum Müdahale Takımlarını ve dünyanın dört bir yanından finans, teknoloji, sıhhat, akademi ve kamu kesimlerinden üst seviye başkanları bir ortaya getirecek.

Kaspersky hakkında

Kaspersky, 1997 yılında kurulmuş global bir siber güvenlik ve dijital saklılık şirketidir. Kaspersky’nin derin tehdit istihbaratı ve güvenlik uzmanlığı, dünya genelinde işletmeleri, kritik altyapıları, hükümetleri ve tüketicileri korumak için daima olarak yenilikçi tahlillere ve hizmetlere dönüşmektedir. Şirketin kapsamlı güvenlik portföyü, gelişmiş ve gelişen dijital tehditlerle uğraş etmek için önde gelen uç nokta müdafaası, özel güvenlik eserleri ve hizmetleri ile Siber Bağışıklık tahlillerini içeriyor. 400 milyondan fazla kullanıcı Kaspersky teknolojileri tarafından korunmaktadır ve şirket 220.000’den fazla kurumsal müşterinin kendileri için en değerli olanı muhafazalarına yardımcı oluyoruz. kaspersky.com adresinden daha fazla bilgi edinin.

Kaynak: (BYZHA) Beyaz Haber Ajansı